Przestrzeń FemTech z dnia na dzień rośnie w siłę. Okazuje się jednak, że korzystanie z aplikacji zarządzających zdrowiem kobiet, niesie ze sobą spore zagrożenie w kwestii ochrony wprowadzanych danych. Czego zatem nigdy nie robić, aby ustrzec się przed późniejszymi problemami?

Z najnowszego badania, przeprowadzonego przez UCL i King's College w Londynie jasno wynika, że aplikacje przeznaczone do monitorowania zdrowia kobiet, narażają je na niepotrzebne ryzyko związane z prywatnością i bezpieczeństwem, ze względu na złe praktyki przetwarzania danych.

Badanie to zostało zaprezentowane, 14 maja na konferencji ACM na temat czynników ludzkich w systemach komputerowych. Stanowi najobszerniejszą, jak dotąd, ocenę praktyk dotyczących prywatności w aplikacjach związanych ze zdrowiem kobiet.

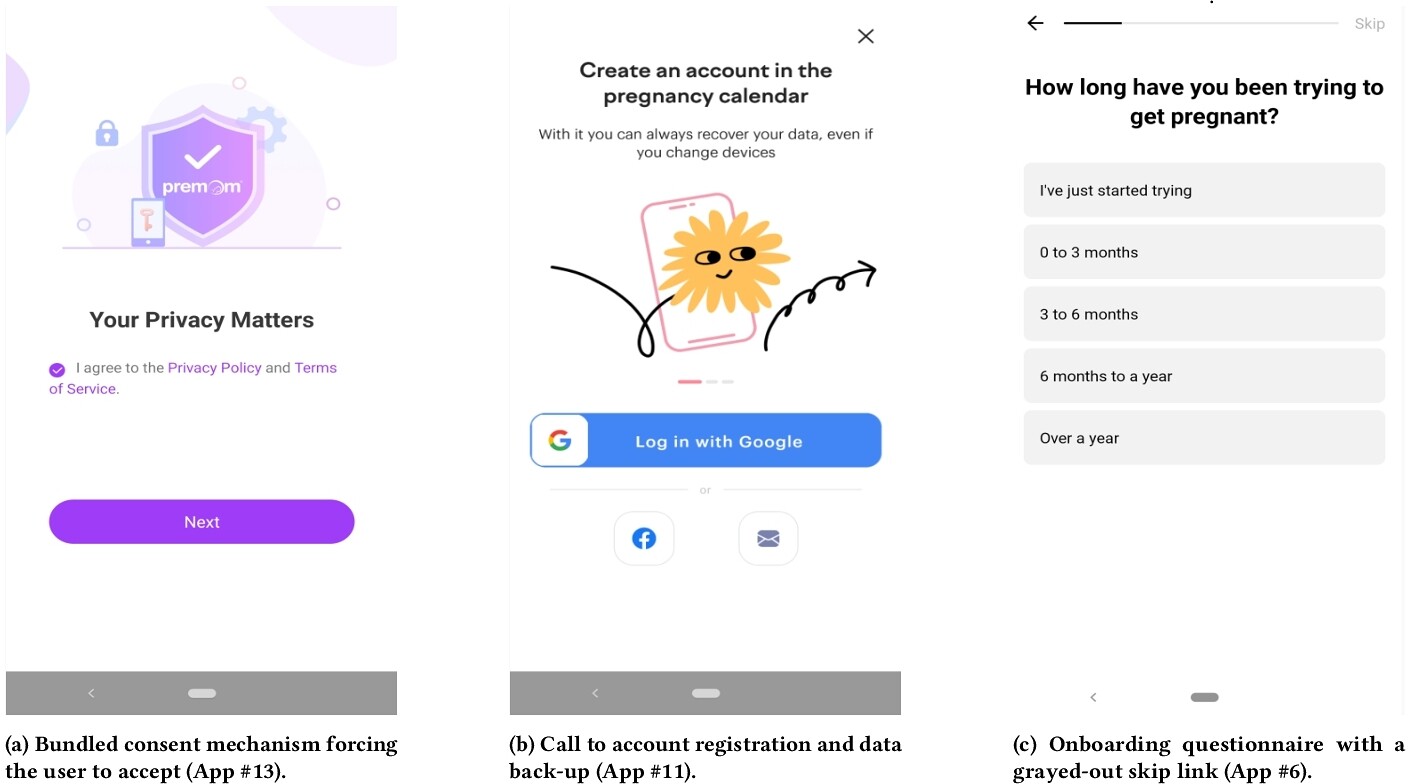

Zespół badaczy wziął pod lupę 20 najpopularniejszych aplikacji dotyczących zdrowia kobiet, dostępnych w sklepie Google Play. Okazało się, że aplikacje przetwarzają ogromne ilości danych - są to dane medyczne, dotyczące płodności i informacji miesiączkowych. Wymuszają na kobietach podawanie poufnych informacji, które mogą narazić je na ryzyko. Co gorsza, w wielu aplikacjach do śledzenia ciąży wymagano od użytkowniczek wskazania, czy w przeszłości poroniły lub dokonały aborcji. Nie musimy nikomu przypominać, że tego typu dane mogą stwarzać realne zagrożenie bezpieczeństwa w krajach, w których aborcja jest przestępstwem.

Niektóre aplikacje nie posiadały funkcji usuwania wprowadzonych danych, albo skutecznie utrudniały ich usunięcie.

Wnioski z badań okazały się zatrważające - za wyjątkiem jednej aplikacji, dane użytkowników nie były odpowiednio chronione i w łatwy sposób mogły dostać się w ręce osób trzecich.

Aplikacje dotyczące zdrowia kobiet zbierają wrażliwe dane na temat cyklu miesiączkowego, życia seksualnego i stanu ciąży, a także dane osobowe, takie jak imiona i nazwiska, a także adresy e-mail (...) Konsekwencje wycieku takich wrażliwych danych mogą skutkować monitorowaniem i dyskryminacją w miejscu pracy, w zakresie ubezpieczenia zdrowotnego, przemocy ze strony partnera i szantażem karnym (...)

- ostrzega Dr Ruba Abu-Salma, główna badaczka badania z King's College London

Badanie udowodniło sprzeczność między sformułowaniami polityki prywatności a funkcjami aplikacji. Obnażyło wadliwe mechanizmy wyrażania zgody i tajne gromadzenie wrażliwych danych w celu udostępniania ich osobom trzecim.

Należy pamiętać, że te aplikacje są bardzo ważne. Pomagają kobietom zarządzać różnymi aspektami ich zdrowia, dlatego w żadnym razie nie prosimy ich o usuwanie tych aplikacji. Apelujemy do twórców, bowiem nich spoczywa odpowiedzialność za zapewnienie, że projektując uwzgledniają i respektują wyjątkową wrażliwość danych zbieranych bezpośrednio od użytkowniczek.

- twierdzi Dr Mark Warner, UCL Computer Science

Sprawa nie jest jednak beznadziejna. Aplikacje dla kobiet mają bardzo przydatne funkcje i warto je stosować, bowiem są wielce pomocne w zarządzaniu kobiecym zdrowiem. Wystarczy w ich projektowanie włożyć nieco więcej wysiłku. Badacze, chcąc pomóc programistom w ulepszaniu polityki prywatności, opracowali system zasad, który można zastosować w aplikacjach. Można go dostosować lub wykorzystać do ręcznej, albo automatycznej oceny zasad prywatności aplikacji.

Przede wszystkim jednak, tego typu badanie zwróciło uwagę na ważny problem, który dotyczy większości aplikacji zdrowotnych i fitnessowych, stając się ważnym głosem w dyskusji.

Zobacz: Jesteś kobietą? To musisz je mieć - najlepsze aplikacje dla kobiet

Zobacz: 5 aplikacji z Google Play, które ułatwią ćwiczenia z domu

Źródło zdjęć: Kaspars Grinvalds / Shutterstock

Źródło tekstu: news-medical, CHI'24 Human Factors in Computing Systems