macOS, system operacyjny firmy Apple, ma opinię bardzo bezpiecznego. Nie ma jednak systemów idealnych. Tego to nawet Apple nie potrafi.

Specjaliści z Microsoft Threat Ingelligence znaleźli sposób na obejście Kontroli Integralności Systemu (System Integrity Protection, SIP) systemu macOS. To mechanizm wprowadzony w macOS El Capitan w 2015 roku, dodający kolejne warstwy, izolujące aplikacje od plików systemowych. Dzięki takiej „cebulce” aplikacje instalowane przez użytkownika (celowo lub nieświadomie) nie są w stanie nabroić. Można ten system wyłączyć, ale nie jest to ani łatwe, ani zalecane.

Microsoft znalazł jednak sposób na obejście tego mechanizmu i przygotował exploit. Wykorzystując tę metodę, można teoretycznie zaatakować system i uzyskać dostęp do wszystkich danych systemu. Nieograniczony dostęp do plików macOS pozwala atakującym zainstalować rootkity, wykradać dane, śledzić użytkownika itp. Jest to exploit wysoce niebezpieczny.

Microsoft Threat Intelligence wyjaśnia na swoim blogu, skąd pochodzi nazwa exploita. Migrena (Migraine) przylgnęła do ataku, ponieważ luka bezpieczeństwa pozwalająca na atak znajduje się w Asystencie migracji (migration). To program pomagający przenieść dane użytkownika na nowego Maca z systemu macOS lub Windows. Przenoszone są nie tylko dokumenty i tapeta pulpitu, ale też ustawienia systemu. Dlatego Asystent migracji potrzebuje dostępu do głębszych warstw systemu.

W normalnych warunkach Asystent migracji dostępny jest na Macach świeżo wyjętych z pudełka i przy zakładaniu nowego konta. To oznacza, że atakujący musieliby najpierw wylogować istniejącego użytkownika i mieć fizyczny dostęp do maszyny. To sprawia, że Asystent Migracji nie stwarza ryzyka na co dzień.

Hakerzy z Microsoftu sprawili jednak, że Asystent migracji był dostępny podczas normalnego korzystania z komputera z jabłkiem. Zmodyfikowany program można było uruchomić bez wylogowania użytkownika. Oczywiście zmieniona aplikacja nie była uruchamiana w normalnym trybie, gdyż system by na to nie pozwolił – przestała się zgadzać jego sygnatura potwierdzająca autentyczność. Jednak i na to znalazł się sposób. Trzeba było uruchomić kreatora pierwszej konfiguracji Maca w trybie deweloperskim, przeznaczonym do testowania. Tym sposobem błąd sygnatury został pominięty, a Asystent migracji uruchomiony ze szkodliwą modyfikacją.

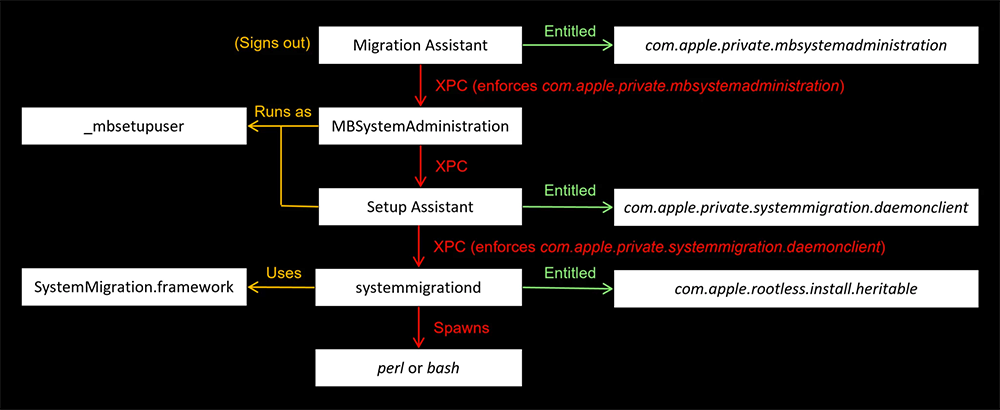

No dobrze, tylko teraz program wymaga obrazu dysku, z którego będzie odtwarzał dane. Żaden problem! Specjaliści spreparowali 1 GB kopię zapasową Time Machine z „niespodzianką”. Backup został zamontowany, malware odtworzony jak gdyby nigdy nic, a użytkownik niczego nie zauważył, bo wszystko działo się automatycznie. Sprytne! Oczywiście to uproszczony opis ataku. Poniżej możesz zobaczyć, jak został rozrysowany przez Microsoft:

Normalnie. Microsoft powiadomił Apple o luce z należytym wyprzedzeniem, zanim ujawnił informacje o możliwym ataku. Jeśli regularnie aktualizujesz system, nie masz się czym martwić. Łatka została wydana 18 maja, razem z wersją macOS 13.4 systemu.

Jeśli masz starszą wersję macOS, lepiej zabierz się za aktualizację. Chyba że używasz starszego Maca z systemem poprzedzającym wydanie El Capitan i w ogóle nie masz SIP.

Źródło zdjęć: Farknot Architect / Shutterstock

Źródło tekstu: Microsoft Threat Intelligence