Firma HP zaprezentowała raport Threat Insights dotyczący zagrożeń cybernetycznych. Zespół badawczy ds. zagrożeń HP Wolf Security zwrócił w nim uwagę na rosnące wyrafinowanie cyberprzestępców oraz rozwój narzędzi do monetyzacji i hakowania.

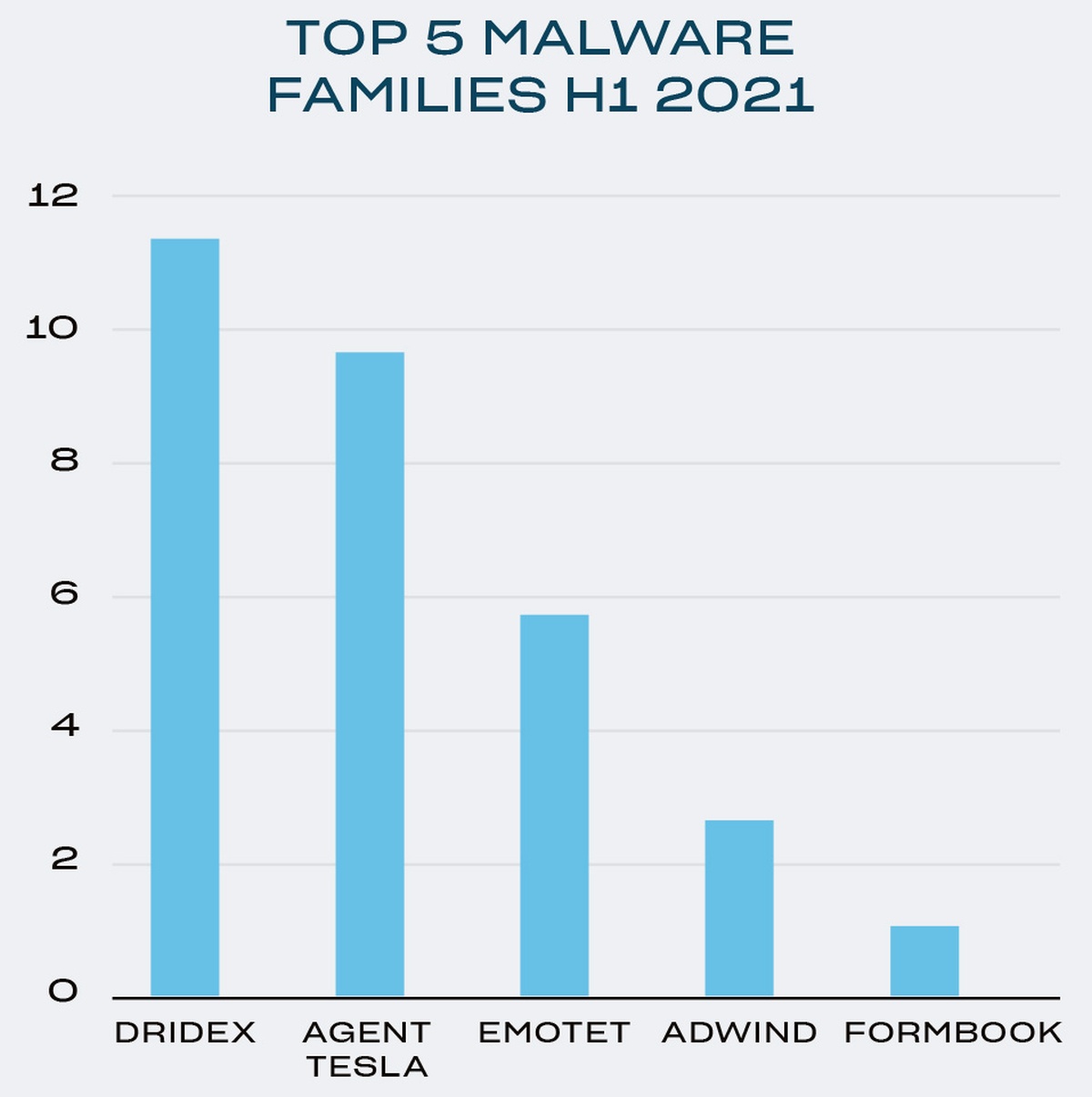

Firma HP opublikowała swój najnowszy, globalny raport „Threat Insights”, zawierający analizę rzeczywistych ataków i podatności w zakresie cyberbezpieczeństwa. Badania wskazują na znaczny wzrost częstotliwości i zaawansowania działań cyberprzestępczych oraz 65% wzrost wykorzystania narzędzi hakerskich pobranych z nielegalnych forów i stron internetowych, służących do wymiany plików, w okresie od drugiej połowy 2020 roku do pierwszej połowy 2021 roku.

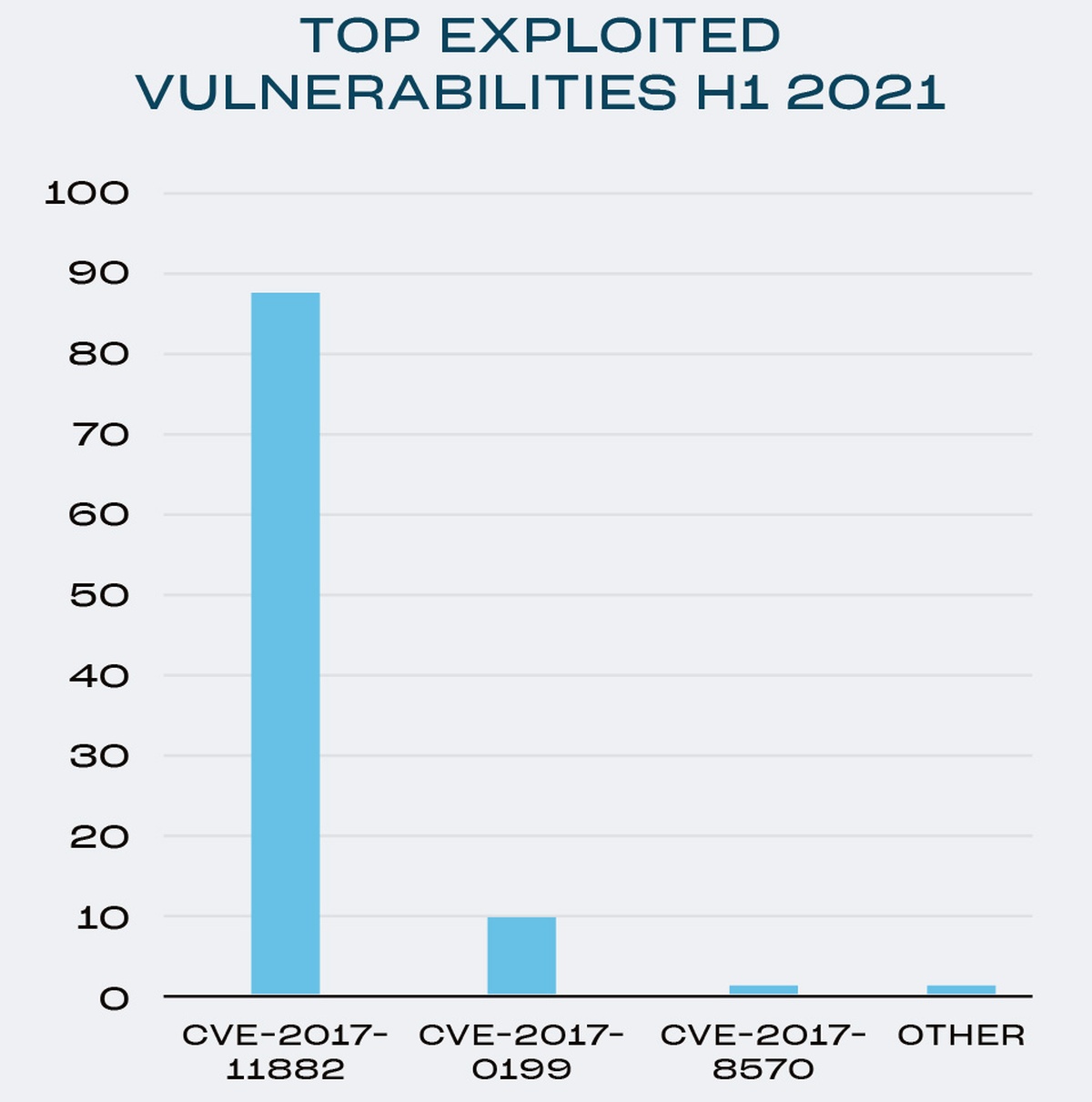

Badacze zauważyli, że hakerzy wciąż usprawniają dobrze znane metody ataków. Dla przykładu, jedno z narzędzi może rozwiązywać zadania CAPTCHA przy użyciu technik widzenia komputerowego, czyli optycznego rozpoznawania znaków (OCR) w celu przeprowadzenia ataków typu „credential stuffing" na strony internetowe. W szerszym ujęciu w raporcie stwierdzono, że cyberprzestępczość jest bardziej zorganizowana niż kiedykolwiek, a „podziemne" fora stanowią doskonałą platformę do współpracy oraz dzielenia się taktykami, technikami i procedurami ataków.

Rozprzestrzenianie się narzędzi hakerskich na zamkniętych forach internetowych umożliwia osobom o niskim poziomie wiedzy stwarzanie poważnych zagrożeń dla bezpieczeństwa przedsiębiorstw. Jednocześnie użytkownicy raz po raz padają ofiarą prostych ataków typu phishing. Rozwiązania zabezpieczające, które pozwalają działom IT wyprzedzać przyszłe zagrożenia, mają kluczowe znaczenie dla maksymalizacji ochrony i odporności zasobów firm.

– powiedział Ian Pratt, Dyrektor ds. Bezpieczeństwa w Dziale Personal Systems w HP

Aby zrozumieć i uchwycić pełny łańcuch infekcji oraz pomóc w niwelowaniu zagrożeń, wyniki oparte są na danych z HP Wolf Security, który śledzi złośliwe oprogramowanie w obrębie izolowanych, mikro-wirtualnych maszyn. Poprzez lepsze zrozumienie zachowania złośliwego oprogramowania w środowisku naturalnym, badacze i inżynierowie HP Wolf Security są w stanie wzmocnić ochronę punktów końcowych i ogólną odporność systemu.

Ekosystem hakerów wciąż się rozwija i przekształca, oferując drobnym cyberprzestępcom więcej możliwości, poprzez nawiązywanie kontaktów z większymi graczami, a także pobieranie zaawansowanych narzędzi, które mogą omijać zabezpieczenia i łamać systemy. Widzimy, jak hakerzy dostosowują swoje techniki w celu osiągnięcia większych zysków, sprzedając dostęp zorganizowanym grupom przestępczym, aby mogły one przeprowadzać bardziej wyrafinowane ataki na organizacje. Złośliwe oprogramowanie, takie jak CryptBot, było dużym zagrożeniem dla użytkowników, którzy używają swoich komputerów do przechowywania portfeli kryptowalut, ale teraz oznacza spory problem również dla firm. Widzimy, jak infostealerzy rozprowadzają złośliwe oprogramowanie obsługiwane przez zorganizowane grupy przestępcze, które zazwyczaj preferują oprogramowanie ransomware.

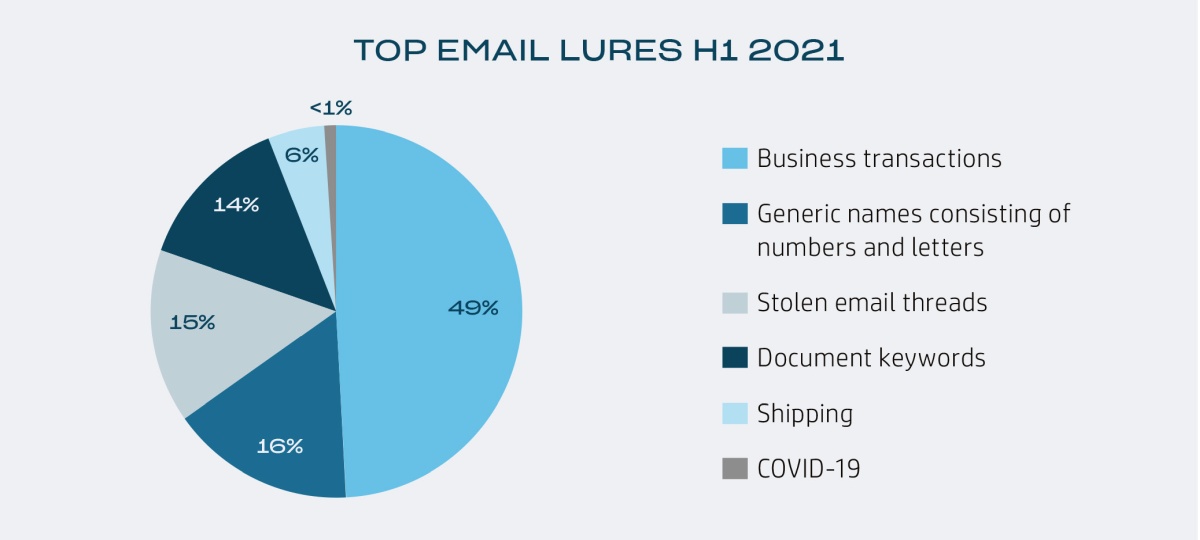

Cyberprzestępcy z łatwością omijają zabezpieczenia, udoskonalając swoje techniki. Zaobserwowaliśmy wzrost liczby złośliwego oprogramowania rozpowszechnianego za pośrednictwem nieznanych dla wielu użytkowników plików JAR – prawdopodobnie w celu zmniejszenia szans na wykrycie przez skanery antywirusowe. Te same stare sztuczki phishingowe zwabiają ofiary, a przynęty informujące o dokonanych transakcjach przekonują użytkowników do kliknięcia złośliwych załączników, linków i stron internetowych.

– dodał Alex Holland

Ponieważ cyberprzestępczość staje się coraz bardziej zorganizowana, a mniejsi gracze mogą z łatwością zdobyć skuteczne narzędzia i zarabiać na atakach sprzedając dostęp do nich, nie ma czegoś takiego jak niewielkie naruszenie. Punkt końcowy nadal pozostaje w centrum zainteresowania cyberprzestępców. Ich techniki stają się coraz bardziej wyrafinowane, dlatego ważniejsze niż kiedykolwiek jest posiadanie kompleksowej i odpornej infrastruktury punktów końcowych oraz cyberobrony. Oznacza to wykorzystanie funkcji takich, jak izolacja zagrożeń, która minimalizuje zasięg ataku poprzez eliminację zagrożeń z najczęstszych źródeł – poczty elektronicznej, przeglądarek i pobieranych plików.

– podsumował Ian Pratt

Zobacz: WhatsApp zagrożony, inne też. Izraelscy ekstajniacy straszą

Zobacz: Włamanie? Jakie włamanie? Wycieku danych z Clubhouse nie było

Źródło zdjęć: HP

Źródło tekstu: HP