Nie wiadomo jak do tego doszło, ale Microsoft ma poważny problem. Ktoś ukradł prywatny klucz i czytał rządową pocztę.

Cała sytuacja jest niesamowita. Szpiedzy wspierani prawdopodobnie przez rząd Chin zdołali wykraść jeden z prywatnych kluczy kryptograficznych Microsoftu. Jak do tego doszło? Na razie nie wiadomo. Są za to spekulacje i namacalne szkody.

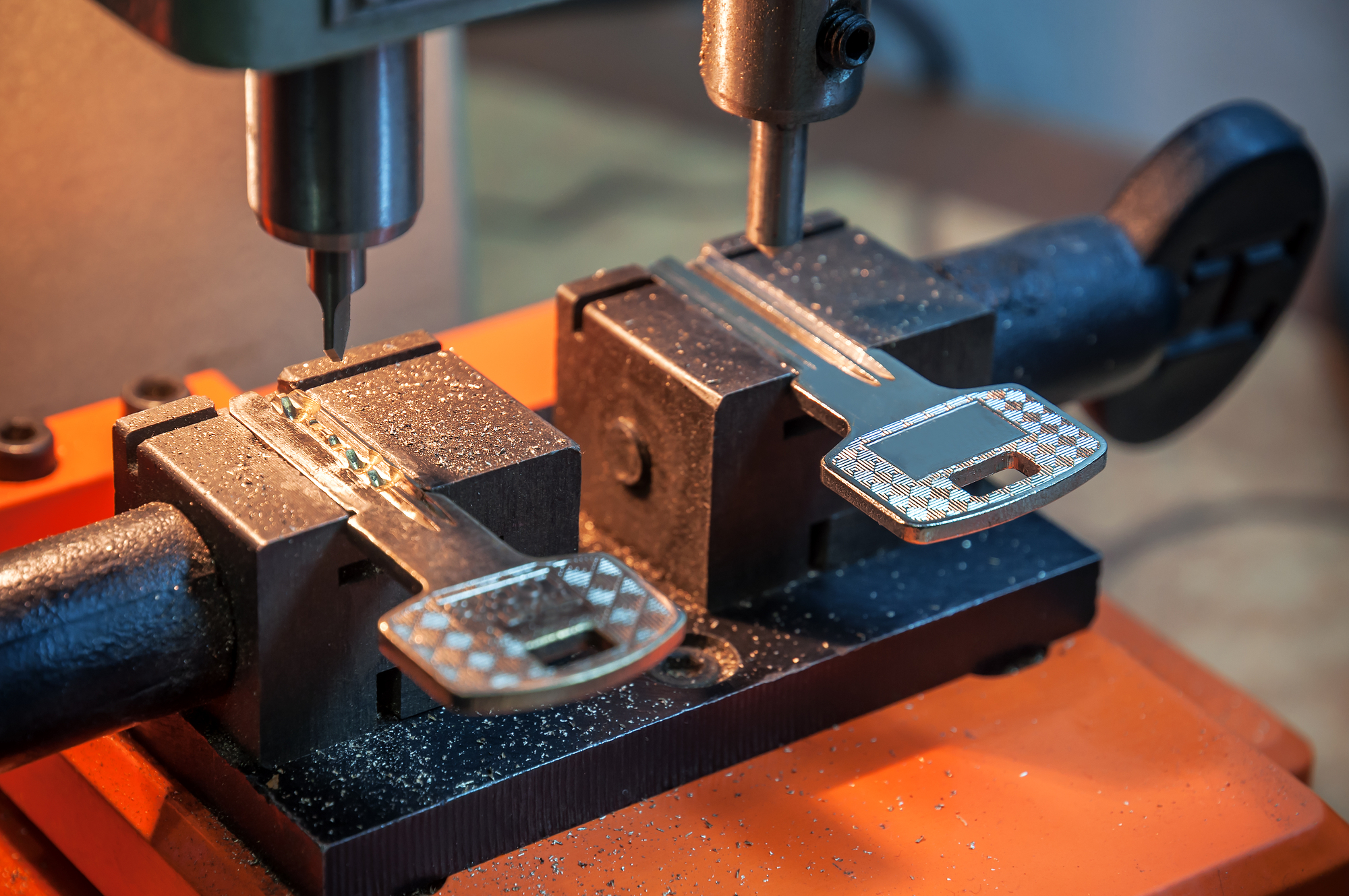

Klucz, który został wykradziony, służy do podpisywania tokenów dostępu do usług online Microsoftu. Z jego użyciem szpiedzy utworzyli tokeny pozwalające im logować się do usług. Co więcej, tokeny wyglądają jak autentyczne, wygenerowane przez Microsoft. To złoty bilet wstępu do fabryki czekolady.

Szpiegom już udało się dostać do systemów pocztowych. Od razu wzięli się za „grube ryby”, a więc pracowników rządowych. Wśród ofiar włamania (o ile można tak nazwać logowanie dobrze podrobionym kluczem) jest między innymi sekretarz USA ds. handlu Gina Raimondo, ambasador USA w Pekinie Nicholas Burns oraz asystent Sekretarza Stanu ds. Azji Wschodniej Daniel Kritenbrink. To rząd Stanów Zjednoczonych zauważył podejrzaną aktywność i powiadomił Microsoft.

Zobacz: Koszmar Microsoftu. Usługi padają, dane milionów osób zagrożone

Wykradziony klucz MSA (Microsoft Account) był jednak potężniejszy niż pierwotnie zakładano. Sprawę przeanalizowała ekipa z firmy Wiz, założonej przez byłego eksperta Microsoftu w dziedzinie bezpieczeństwa chmury. Teraz ostrzegają, że taki klucz można wykorzystać na więcej sposobów.

Logowanie do systemu pocztowego Outlook i na konta Exchange Online to nie koniec możliwych zastosowań klucza MSA. Można również generować tokeny dostępu do różnych usług Azure Active Directory. Wśród nich są właściwie wszystkie aplikacje Microsoftu, korzystające z systemu logowania OpenID v2.0: SharePoint, Teams, OneDrive, Microsoft 365 i tak dalej.

Do tego nie można wykluczyć, że szpiedzy logowali się do własnych aplikacji klientów Microsoftu, które wykorzystywały logowanie kontem Microsoft. Według specjalistów aplikacje używające OpenID v1.0 są bezpieczne.

Wiemy, że Microsoft zablokował klucz, a szpiegom nadał nazwę kodową Storm-558. Opublikował także listę sygnałów sugerujących, że dane konto było ofiarą włamania. To jednak mało pomocne. Raczej nie ma sposobu na to, by określić, czy z danego konta zostały wykradzione informacje i jeśli tak, to jakie.

Co więcej, nie można wykluczyć, że w chmurze zostały umieszczone backdoory i że usługi, które zapisują znane klucze, wciąż będą dostępne dla szpiegów. I wreszcie, skoro nie wiadomo, jak został wykradziony ten klucz należy się spodziewać, że jest ich więcej. Sytuacja może się powtórzyć.

Źródło zdjęć: dfg

Źródło tekstu: Microsoft, Wiz