NAS to skrót od angielskiego "Network Access Server", czyli po prostu serwer plików. Używane są one zarówno w domach, jak i firmach. Ich zastosowania są różne - od zapasowych kopii danych, poprzez wymianę plików w wewnętrznej sieci, aż po centra multimedialne. Wszystko to w małym formacie.

Serwery tego typu budowane są albo we własnym zakresie, albo częściej korzysta się z gotowych rozwiązań od firm trzecich takich jak ASUSTOR, QNAP, Synology, Zyxel i inni. Dzisiaj skupimy się na pierwszej z wymienionych, bowiem użytkownicy NAS-ów od ASUSTOR mają poważny problem.

Od wczoraj na oficjalnym forum ASUSTOR oraz anglojęzycznej platformie Reddit jak grzyby po deszczu pojawiają się kolejne doniesienia o problemach z serwerami NAS. Tajwańskie urządzenia obrane zostały za cel ataku złośliwym oprogramowaniem typu ransomware, a dokładniej DeadBoltem. Trudno mówić o konkretnych modelach, bo atakowane są zasadniczo wszystkie pozycje w portfolio firmy.

Dane użytkowników są stopniowo, jeden po drugim szyfrowane. Dotyczy to zarówno prywatnych plików, jak i plików z oprogramowaniem urządzenia. Jeśli ktoś synchronizuje je z usługami chmurowymi na Google Drive czy Microsoft OneDrive, to tamte pliki oczywiście też stają się zaszyfrowane i niedostępne.

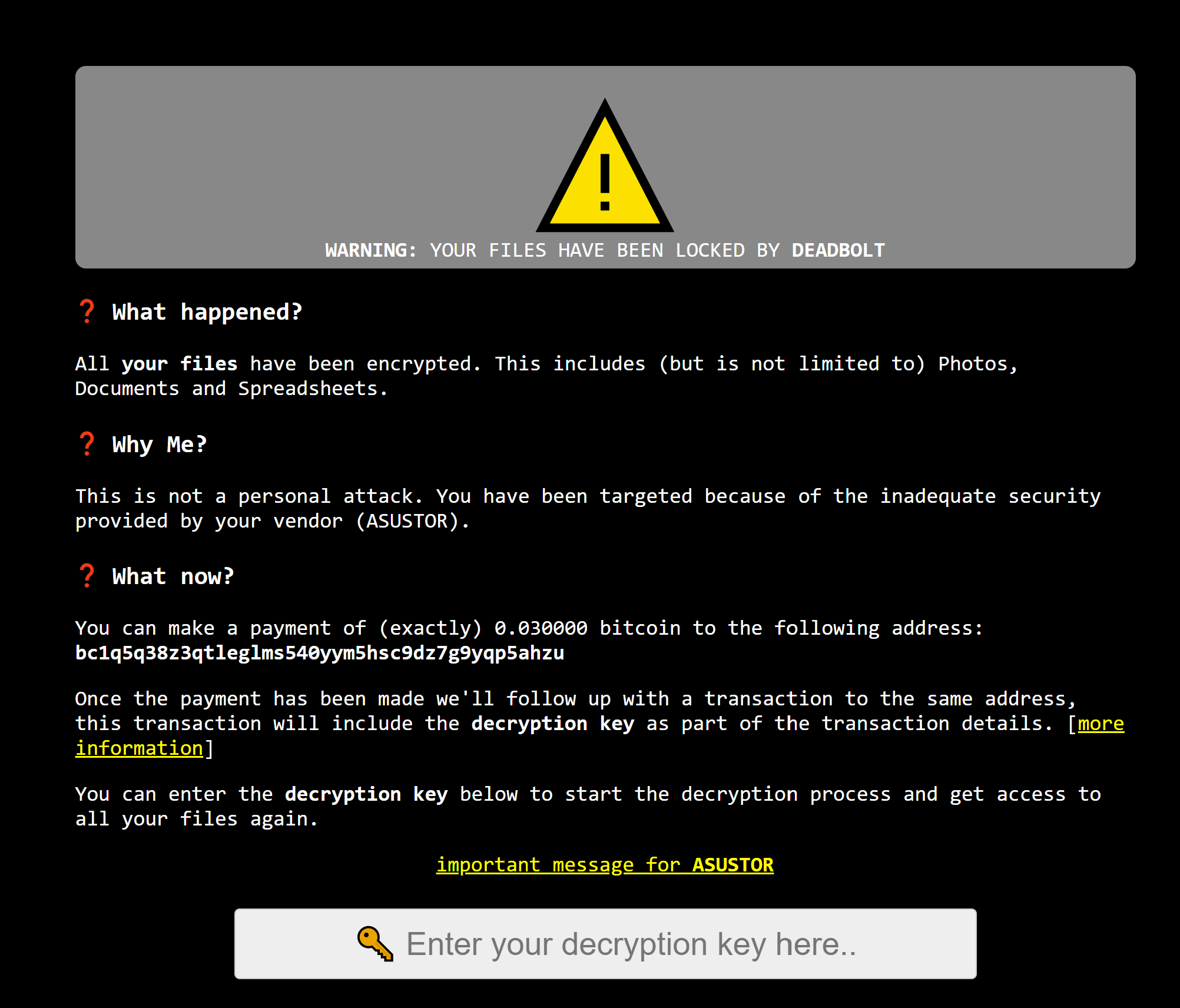

Jak sprawdzić czy Wasze urządzenie padło celem ataku? Opcje są dwie - albo wyszukać pliki z rozszerzeniem *.deadbolt komendą sudo find / -type f -name "*.deadbolt" albo wejść na główną stronę ADM. Jeśli powita Was taki komunikat jak na zdjęciu poniżej to już macie problem.

Co robić dalej? Bez różnicy czy padliście ofiarą ataku czy nie należy zacząć od odłączenia NASa od internetu i sieci wewnętrznej. Osoby zaatakowane powinny bezpiecznie wyłączyć urządzenie przytrzymując przycisk Power przez 3 sekundy i nie uruchamiać go do czasu aż ASUSTOR znajdzie rozwiązanie problemu. Możliwe też jest zapłacenie okupu w wysokości 0.03 BTC czyli ponad 4500 złotych. Użytkownik otrzyma wtedy klucz deszyfrujący, co zostało już potwierdzone przez część poszkodowanych.

Jeśli Twoje urządzenie nie zostało jeszcze zainfekowane zaleca się wyłączenie usług EZ Connect oraz PLEX, jako że to one są prawdopodobnie tylną furtką hakerów. ASUSTOR zaleca również zmianę domyślnych portów (8000, 8001, 80 i 443), zrobienie kopii danych plików oraz wyłączenie terminala/SSH i SFTP. Więcej informacji w języku angielskim dostępnych jest w oficjalnym komunikacie firmy.

Warto przypomnieć, że to nie pierwsza tego typu fala ataków. Wcześniej na celowniku byli użytkownicy rozwiązań od firmy QNAP. Co ciekawe hakerzy zaproponowali wtedy firmie dwie oferty - jedna za 5 BTC (około 760 tysięcy złotych), druga za 50 BTC (około 7,6 miliona złotych). Mowa była kolejno o ujawnieniu luki bezpieczeństwa w NASach od QNAP i przekazaniu uniwersalnego klucza do deszyfracji danych.

Zobacz: SMS bankructwa. Sprawdź, czy takiego nie masz

Zobacz: Górnicy zacierają ręce. Koniec z ograniczoną wydajnością w kopaniu

Źródło zdjęć: Asustor

Źródło tekstu: Reddit, Asustor, oprac. własne