Miliard telefonów komórkowych, bez względu na producenta i system operacyjny, jest potencjalnie zagrożonych odkrytym niedawno eksploitem wykorzystującym lukę w kartach SIM. Metoda nazwana Simjacker została ujawniona niedawno, chociaż bazuje na bardzo starych rozwiązaniach i nie wiadomo, jak długo była w użyciu.

Odkrycia dokonała firma AdaptiveMobile Security zajmująca się sprawami bezpieczeństwa. Według jej analityków, Simjacker to metoda pozwalająca szpiegować niemal każdego użytkownika telefonu komórkowego bez jego wiedzy. Problem nie dotyczy tylko smartfonów, lecz wszystkich telefonów GSM wykorzystujących kartę SIM. Zdaniem badaczy, za stworzeniem tego eksploita stoi prywatna firma, działająca na zlecenie kilku rządów. Jakich państw, można się tylko domyślać. Simjacker jest w stanie uzyskać numer IMEI każdego telefonu, a następnie na tej podstawie śledzić właściciela urządzenia, może być też wykorzystywany do oszustw, wyłudzeń, fałszywych połączeń i wiadomości.

Zobacz: Revolut ostrzega 6 mln klientów przed atakami phishingowymi

Zobacz: Oszustwa z wymianą kart SIM dotykają wszystkich. Nawet prezesa Twittera

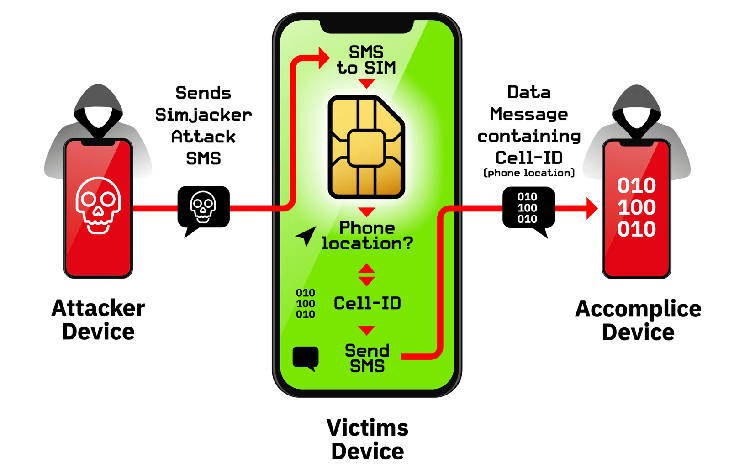

Jak to w ogóle działa? Działanie Simjackera wykorzystuje obecność aplikacji S@T browser zawartej w pakiecie SIM Application Toolkit. S@T browser używany był w czasach łączności WAP do inicjowania pracy przeglądarek działających w tym protokole. Odkąd nawet zwykłe telefony mają zainstalowane przeglądarki HTML, obecność S@T browsera na kartach SIM jest całkowicie zbędna. Mimo tego, jak podaje AdaptiveMobile Security, operatorzy w 30 krajach świata, którzy dostarczają usługi do ponad miliarda klientów, wciąż mają tę funkcję aktywną nawet na nowych kartach SIM.

Wykorzystując to, twórcy Simjackera mogą wysłać binarnego SMS-a, czyli rodzaj kodu w wiadomości tekstowej i pozyskać numer IMEI telefonu. SMS-y binarne pozwalają na inicjowanie różnych reakcji telefonu, które mogą być wykorzystywane do śledzenia użytkownika, oszustw, fałszywych połączeń w tym na wysokopłatne numery premium, zamiany SMS-ów lub wysyłania fałszywych, a nawet ataków DoS. Co więcej, metoda Simjacker pozwala także uruchomić na telefonie ofiary przeglądarkę internetową i sprawić, by użytkownik otworzył stronę zawierająca malware dające dalsze uprawnienia do kontroli urządzenia. Ofiara jest całkowicie nieświadoma inwigilacji, a programy antywirusowe i inne tego typu narzędzia w smartfonach nie są w stanie wykryć włamania.

Zobacz: 19-latek skazany za włamania do systemów Apple'a. Pierwszy raz zrobił to w wieku 13 lat

Zobacz: Hakerzy włamują się do iPhone'ów wykorzystując wykradzione prototypy

Według AdaptiveMobile Security nie jest to luka teoretyczna - badacze mają dowody, że niektóre numery były w ostatnim czasie śledzone przez Simjackera dzień w dzień w ponadtygodniowych okresach.

Firma AdaptiveMobile Security stworzyła osobną stronę poświęconą temu problemowi - znajdziecie ją pod adresem https://simjacker.com.

Źródło zdjęć: AdaptiveMobile Security

Źródło tekstu: AdaptiveMobile Security, Phone Arena