Każda sieć komórkowa, czy to archaiczne już nieco 2G czy najnowsze 5G, jest w równym stopniu niebezpieczna – dowodzą naukowcy z NYU Abu Dhabi, prywatnej filii Uniwersytetu Nowojorskiego. I przedstawiają mocne dowody.

Każdy smartfon, modem czy dowolny inny terminal, jak wiadomo, wymaga do komunikacji ze światem sieci stacji przekaźnikowych (BTS), które emitując fale elektromagnetyczne, zapewniają niezbędny sygnał. Jednocześnie urządzenie klienckie zawsze wybiera BTS o najsilniejszym w danym momencie sygnale i potrafi przełączyć na inny, gdy tylko okoliczności ulegną zmianie; np. użytkownik zmieni swoją lokalizację. Z wierzchu tego nie widać, ale za kulisami procesem tym steruje mechanizm zwany handover.

To właśnie handover, a konkretniej podatności w nim obecne, są powodem do niepokoju – mówią zgodnie Evangelos Bitsikas i Christina Pöpper z NYU Abu Dhabi. Co ważne, jak podkreślają eksperci, problem dotyczy w równym stopniu wszystkich obecnych na rynku standardów telefonii komórkowej, a więc zarówno staruszka 2G/GSM, jak i nowoczesnego 5G. I wszystkich po drodze.

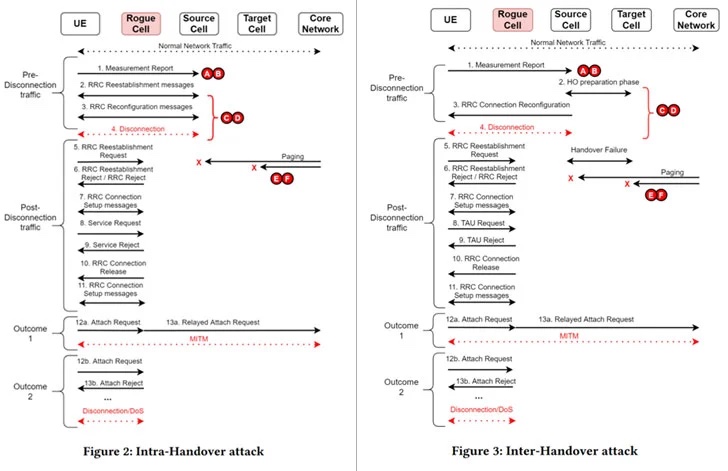

O co chodzi? – zapytacie. Cóż, temat nie jest prosty, ale spróbujmy. Przechodząc do rzeczy, handover działa zazwyczaj w następujący sposób: aby określić, czy przełączenie jest konieczne, terminal kliencki, czyli chociażby smartfon, wysyła do sieci wartość pomiaru siły sygnału. Jeśli tak, adresuje polecenie i gotowe.

Odczyty sygnału są wprawdzie chronione kryptograficznie (szyfrowane), ale badacze zauważają, że zawartość raportów sama w sobie weryfikowana nie jest. Dodatkowo, stacje bazowe nie obsługują wyjątków. Nic więc nie stoi na przeszkodzie, aby manipulując przekazywanymi danymi, przeprowadzić atak typu man in the middle, w konsekwencji nasłuchując i modyfikując strumień danych. A na tym nie koniec.

Kiedy przestępca zbierze dane o pobliskich stacjach bazowych, może bez trudu skonfigurować stację fałszywą tak aby rozgłaszała sygnał silniejszy niż jej autentyczny odpowiednik. Wówczas, do woli inicjując kolejne przełączenia, napastnik zyskuje pełną kontrolę nad przepływem danych. Jak wskazują badacze, ostatecznie prowadzi to nie tylko do możliwości ustawienia przekaźnika MitM, ale też ataków o czysto sabotażowym charakterze, z niesławną odmową usługi (ang. Denial of Service – DoS) na czele.

Łącznie naukowcy formułują sześć postulatów, które ich zdaniem warunkują bezpieczeństwo sieci komórkowych. Dominuje temat wprowadzenia na poszczególnych etapach technik weryfikacji danych, również krzyżowych, i ewentualnego odzyskiwania, ale to nie wszystko. Jest też apel o ukonstytuowanie schematów diagnostyki awarii, gdyż to na ich poczet często, a zdaniem naukowców błędnie, zrzuca się nietypowe zdarzenia.

Źródło zdjęć: Shutterstock (Tatsianama)

Źródło tekstu: The Hacker News, oprac. własne