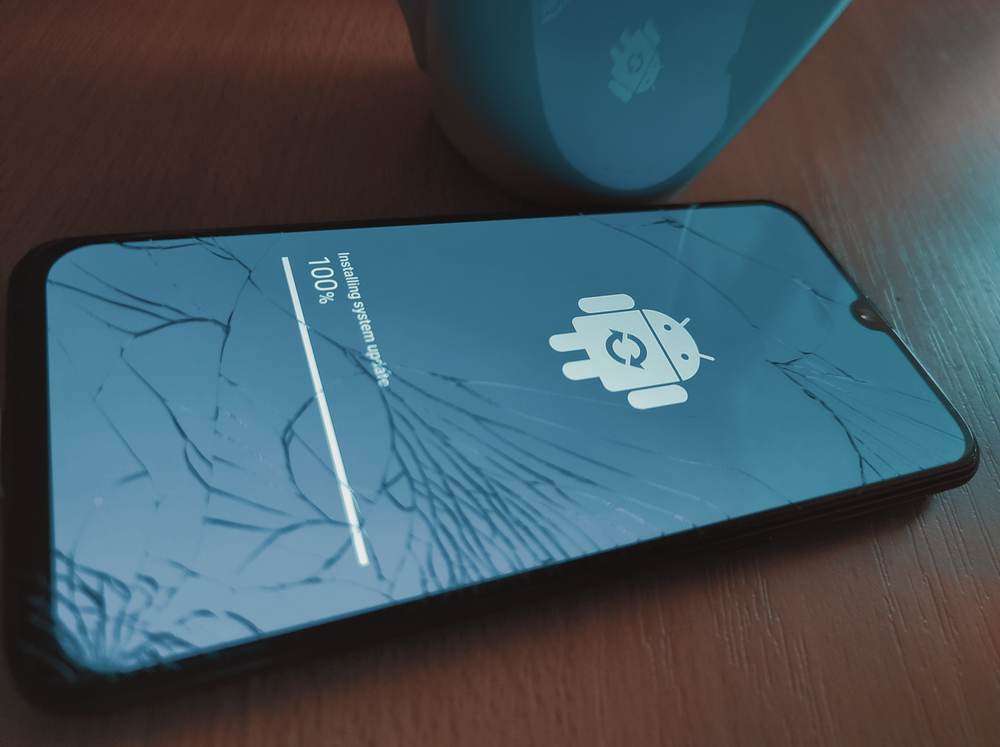

CERT Orange dostał w swoje ręce zainfekowany smartfon, który naraził swojego właściciela na wysokie rachunki telefoniczne. To przez złośliwe aplikacje, które zainfekowały urządzenie oraz generowały bez wiedzy użytkownika płatny ruch w tle.

Zaczęło się od sytuacji, w której w sieci pojawiło się kilku klientów Orange z serią podejrzanych połączeń. Twierdzili oni, że nie wykonywali takich połączeń. Co istotne, w sporej części chodziło o połączenia do krajów spoza Unii Europejskiej i Europejskiego Obszaru Gospodarczego, ale zdarzały się również połączenia wewnątrzunijne. Wszystkie one łączyła wspólna cecha – były płatne, i to nie mało.

Jak informuje CERT Orange Polska, charakterystyka aktywności wskazywała na działalność złośliwego oprogramowania. Eksperci od cyberbezpieczeństwa więcej się dowiedzieli po analizie jednego z zainfekowanych urządzeń.

Zainstalowane na smartfonie złośliwe oprogramowanie (malware) czekało na moment, gdy telefon był odkładany na dłużej (na przykład na noc), a następnie zaczynało wykonywać płatne połączenia, o których mowa powyżej. Gdyby akurat w tym momencie użytkownik miał zainfekowane urządzenie w ręku, widziałby, że ten nagle zaczyna dzwonić za granicę. Rano już tego nie widział, ponieważ nocnych połączeń nie było w rejestrze. Złośliwa aplikacja mogła je stamtąd usunąć, ale mogła również wykorzystać do dzwonienia własną nakładkę. Ofiara o wszystkim dowiadywała się dopiero z zawyżonego rachunku telefonicznego. Wtedy jednak część tego, co miała zapłacić, trafiała już na konta przestępców.

Powyższe działanie znane jest jako IRSF (International Revenue Share Fraud). To oszustwo polegające na dzieleniu zysków z połączeń międzynarodowych. W jednej wersji oszuści są właścicielami numerów, na które kierują opisywane połączenia i na bazie umowy z operatorem dzielą się procentowo zyskiem. W drugiej mały operator jest w pełni świadomy tego co się dzieje, samemu na tym korzystając.

Złośliwe aplikacje korzystały między innymi z podatności CVE-2020-0069 na procesory MediaTek. Pozwala ona na lokalne podwyższenie uprawnień bez interakcji z użytkownikiem. Innymi słowy, wykorzystująca tę podatność aplikacja mogła "zrootować" telefon, czyli uzyskać dostęp administratorski, przełamując w ten sposób zabezpieczenia systemu.

Przestępca może wtedy zrobić na naszym telefonie wszystko, co zechce. Może dzwonić i usuwać rozmowy z rejestru. Może podglądać, co robimy na telefonie, wykradać hasła z aplikacji czy podstawiać użytkownikowi nakładki na aplikacje bankowe. Opisywane w tej wiadomości aplikacje poprzestawały jednak prawdopodobnie na wykonywaniu rozmów, czego efektem był wysoki rachunek.

Co więcej, przełamanie zabezpieczeń telefonu w opisywany sposób byłoby dla nich niemożliwe w przypadków nowszych wersji systemu Android. Spośród urządzeń w sieci Orange Polska, które usiłowały nawiązać kontakt z serwerami C&C botnetu (oczywiście zablokowanymi przez CyberTarczę), wersja systemu operacyjnego wahała się od Androida 4.4 do Androida 8.1. To systemy, które miały premierę 2014 i w 2017 roku. W tym miesiącu na pierwszych urządzeniach zadebiutował Android 14.

CERT Orange Polska opublikował listę aplikacji, które usiłowały skontaktować się z botnetem (w nawiasie nazwa aplikacji widoczna dla użytkownika):

A tak z kolei wygląda lista urządzeń, na których były zainstalowane wymienione powyżej złośliwe aplikacje:

Powyższe modele to smartfony lub tablety, ale zainfekowane były również... telewizory i przystawki Android TV (one jednak nigdzie nie zadzwonią):

Zobacz: Klienci mBanku zagrożeni. Trwa groźny atak

Zobacz: Kupujesz w tym sklepie? Zły ruch i tracisz pieniądze

Źródło zdjęć: Shutterstock

Źródło tekstu: CERT Orange