Hakerzy pokonali Apple. Zespół Pangu Team zaprezentował jailbreak dla systemu iOS 14, a także niebezpieczną lukę w starszych wersjach własnościowego procesora Apple Secure Enclave, odpowiedzialnym za Touch ID i Face ID.

Odkrycie Pangu Team zostało zaprezentowane podczas konferencji Mosec 2020. Zawodowi hakerzy zastosowali swoje autorskie exploity, by „uwolnić” system iOS 14, który jest dopiero w przygotowaniu. Nie jest to pierwszy przypadek złamania zabezpieczeń nadchodzącej wersji systemu dla iPhone'ów i iPadów. Jailbreak nie będzie dostępny publicznie i Apple z pewnością ten błąd szybko naprawi (o ile już tego nie robi).

Zobacz: Korzystasz z DiPocket? To świetnie! Możesz skorzystać z Apple Pay

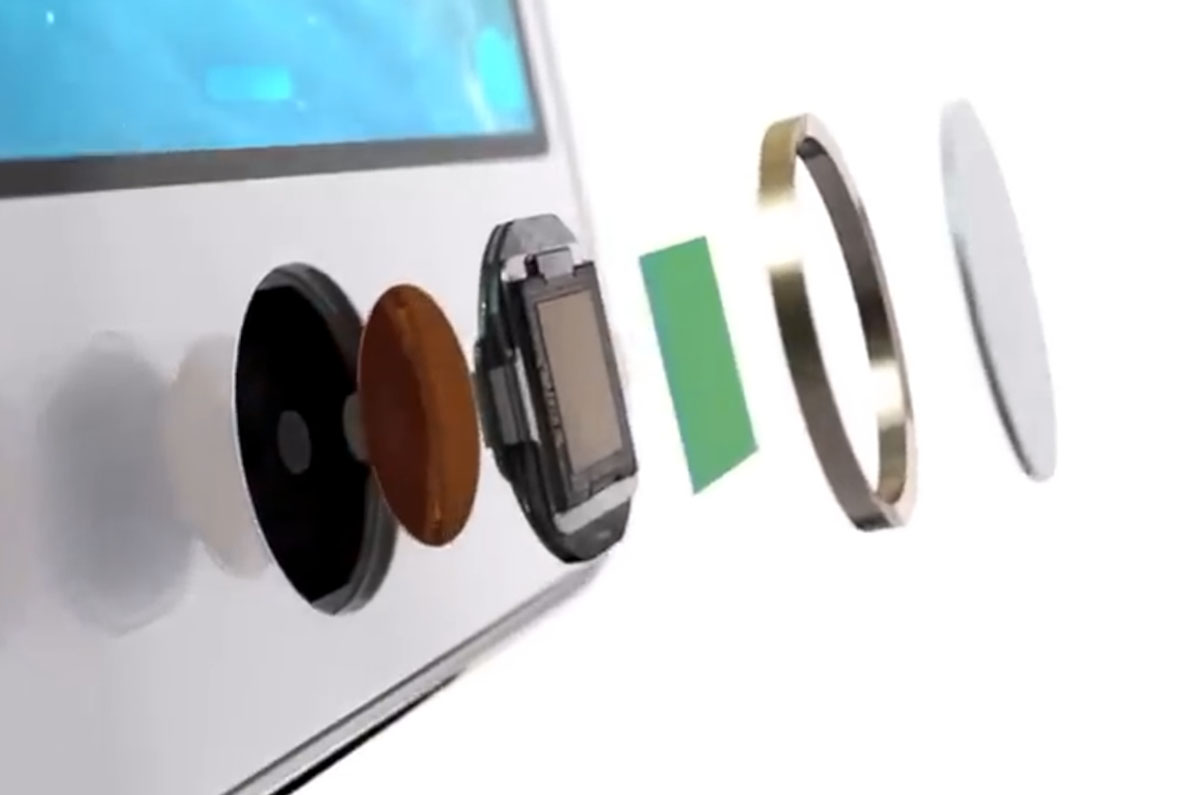

Nie naprawi za to drugiego odkrycia Pangu Team. Hakerom udało się znaleźć lukę w zabezpieczeniach czipu odpowiedzialnego za autoryzację. Procesor Secure Enclave przechowuje między innymi dane wykorzystywane przez Face ID i Touch ID.

Zobacz: Czip zabezpieczający z Samsunga Galaxy S20 będzie dostępny dla wszystkich

Luki nie da się naprawić aktualizacją oprogramowania. To błąd w projekcie samego czipu SEPROM. Układ ten jest odizolowany od systemu operacyjnego i reszty sprzętu, by zminimalizować ryzyko wycieku danych. A jednak hakerom udało się wejść w interakcję z pamięcią procesora Secure Enclave. Z tej pozycji można obejść mechanizmy izolujące pamięć albo zmienić oprogramowanie bez obaw o kompatybilność.

Zobacz: Apple WWDC 2020: Historyczny dzień dla Maca – Apple robi własne procesory

Jego istnienie potwierdzili inni specjaliści. Ze względów bezpieczeństwa szczegóły nie zostaną podane do wiadomości publicznej. Luka występuje tylko w starszych iPhone'ach, ale i tak lepiej, żeby dokumentacja nie wpadła w niepowołane ręce.

Źródło zdjęć: Apple

Źródło tekstu: iDownloadBlog