Android i Windows mają wygodny mechanizm udostępniania plików Google Quick Share. Tą samą drogą można przesłać znajomym zdjęcie i – niestety – przeprowadzić atak.

Narzędzie Quick Share dla Androida i Windowsa było dziurawe. Osoba o złych zamiarach mogła z jego pomocą zdalnie uruchomić szkodliwy kod na atakowanym komputerze. Pokazali to etyczni hakerzy z SafeBreach Labs podczas konferencji DEF CON 32.

Aplikacja Google Quick Share (dawniej Nearby Share) powstała do bezprzewodowej wymiany plików między urządzeniami w promieniu do 5 metrów, które mają włączone WiFi i Bluetooth. Quick Share ma swój własny protokół komunikacji w warstwie aplikacji, przystosowany właśnie do transferu plików.

Eksperci przeanalizowanie działanie protokołu i znaleźli logikę w aplikacji Quick Share dla Windowsa, którą da się manipulować i obejść niektóre zabezpieczenia. Tym sposobem znaleźli aż 10 pojedynczych luk bezpieczeństwa, z czego 9 w aplikacji dla Windowsa i jedną w Androidzie.

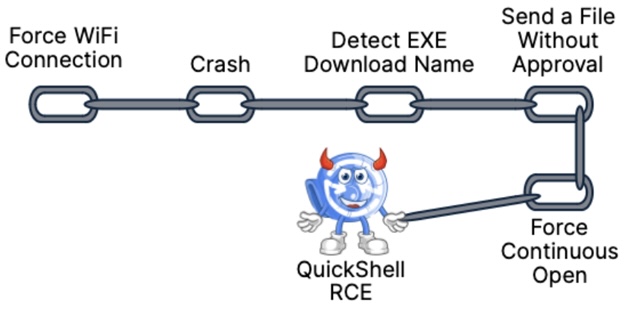

Wykorzystanie odkrytych luk pozwoliło następnie opracować zaskakujący atak na komputer z Windowsem, gdzie finalnie można uruchomić szkodliwy program. Błędy obejmują 6 wad denial-of-serwice (DoS), 2 pozwalające na nieautoryzowany zapis plików (Android i Windows), jeden pozwalający na zmianę folderu i jeden wymuszający połączenie WiFi. Osobno żadna z tych luk nie jest krytyczna, ale wykorzystane w odpowiedniej kolejności i w szerszym kontekście dają ogromną władzę atakującym.

Wykonując szereg działań, atakujący mógł bez zgody właściciela zapisać plik na komputerze z Windowsem, wymusić zakończenie działania aplikacji Quick Share, przekierować połączenie Wi-Fi do szkodliwego punktu dostępowego, a także wyjść do folderu użytkownika. Tym sposobem można zapisać szkodliwy program w folderze z pobranymi plikami. Łańcuch działań w ataku został nazwany QuickShell. Dokładny opis znajdziesz w artykule (PDF).

Zgodnie z ogólnie przyjętymi praktykami, zanim luki zostały ujawnione, specjaliści zdali raport firmie Google. Zostały naprawione w wersji 1.0.1724.0 aplikacji Quick Share, więc upewnij się, że masz tę lub nowszą. Google zebrał je pod dwoma identyfikatorami: CVE-2024-38271 i CVE-2024-38272.

Źródło zdjęć: Bk87 / Shutterstock.com

Źródło tekstu: SafeBreach Labs