Szesnaście znajdujących się w sklepie Google Play aplikacji było zainfekowanych malware Joker (Bread). Mamy ich pełną listę.

Google weryfikuje wszystkie aplikacje, zanim zezwoli na ich umieszczenie w Play Store, jednak często zdarza się, że szkodliwy kod jest ukryty tak dobrze, że wykrywają go dopiero wyspecjalizowane zespoły badaczy z innych firm. Tak właśnie jest w przypadku Jokera - znaleźli go eksperci z firmy Zscaler. A dokładnie - szesnaście aplikacji zainfekowanych przez Bread, czyli jedną z odmian malware Joker. Szkodnik umożliwia przesyłanie na serwer twórcy wiadomości SMS i kontaktów zapisanych w telefonie, informacji o urządzeniu, a co najgorsze - samoczynnie rejestruje je do płatnych usług WAP.

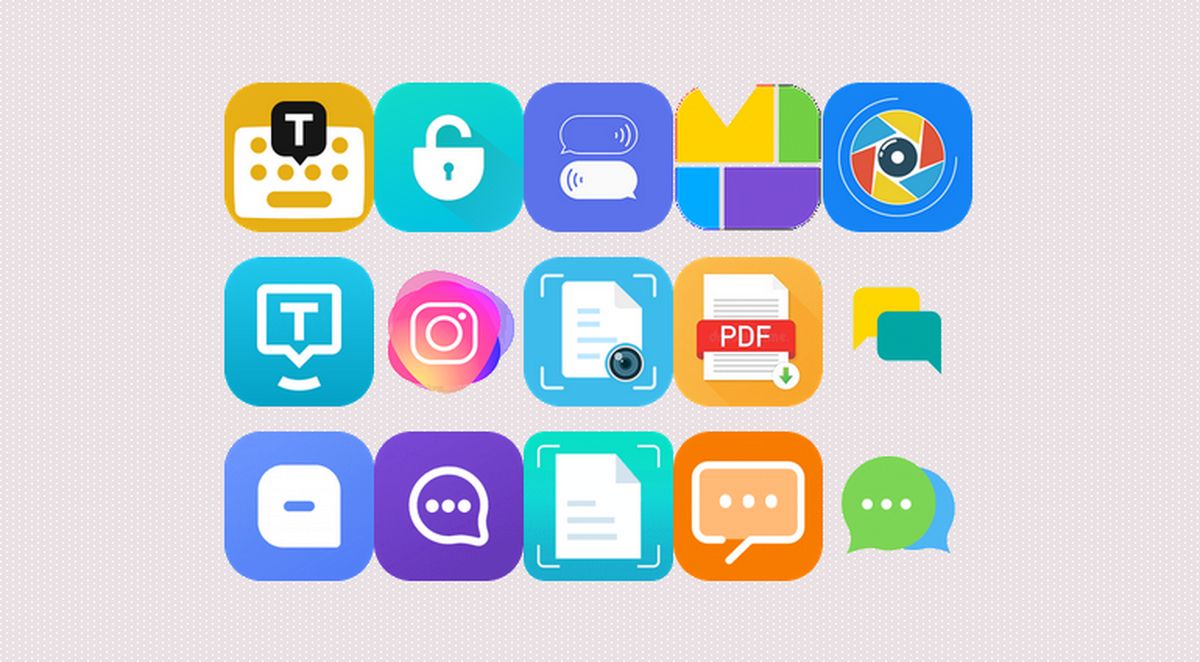

Oto pełna lista szkodników - do momentu wykrycia były pobrane łącznie ponad 120 tysięcy razy:

Zobacz: Google Play: za darmo aplikacje i gry o wartości 110 zł

Oczywiście Zscaler zgłosiło problem do Google, które już wyrzuciło aplikacje ze sklepu, a do tego wykorzystało usługę Play Protect do ich zdalnego wyłączenia na urządzeniach, gdzie zostały zainstalowane. Nie jest to pierwsze wykrycie Jokera - na początku września usunięto sześć innych zainfekowanych nim aplikacji (tu wypatrzyli je badacze z Pradeo), a w lipcu kilkanaście - łączna liczba zainfekowanych urządzeń może wynosić nawet kilka milionów. Sukces Jokera jest możliwy dzięki technice nazwanej "droppers" - infekcja przeprowadzana jest etapami. Niby to proste, ale niezwykle ciężkie do wykrycia. Same przenoszące malware aplikacje działają normalnie, zgodnie ze swoim opisem i - co ważne - przy pierwszym uruchomieniu złośliwy kod pozostaje uśpiony. Ożywa dopiero po jakimś czasie i pobiera pozostałe komponenty szkodliwego kodu, aby wirus był w pełni funkcjonalny. Takiej bomby z opóźnionym zapłonem praktycznie nie sposób wykryć, dopóki nie wybuchnie.

"Joker" to określenie dla całej linii szkodników, które łączy zastosowanie "droppers". W styczniu b.r. na blogu Google można było przeczytać, że walka z nim trwa od lat, a od 2017 roku z Play Store wyrzucono 1700 zainfekowanych nim aplikacji. Pojawił się też w innych miejscach, skąd można pobierać aplikacje na Androida. W chwili obecnej laboratoriach badaczy znajduje się ponad 13 tysięcy próbek odmian szkodnika. Gromadzone są od czasu jego pierwszego pojawienia się, co miało miejsce w grudniu 2016 roku.

Źródło zdjęć: Lisa FotioS/Pexels, Zscaler

Źródło tekstu: ZDnet