Ataki na Polaków nie słabną. Operator podał nowe szczegóły

Jak cyberprzestępcy próbują oszukać Polaków? CERT Orange Polska przedstawił raport za 2024 rok, podsumowując najczęstsze rodzaje zagrożeń i prognozy na najbliższe lata.

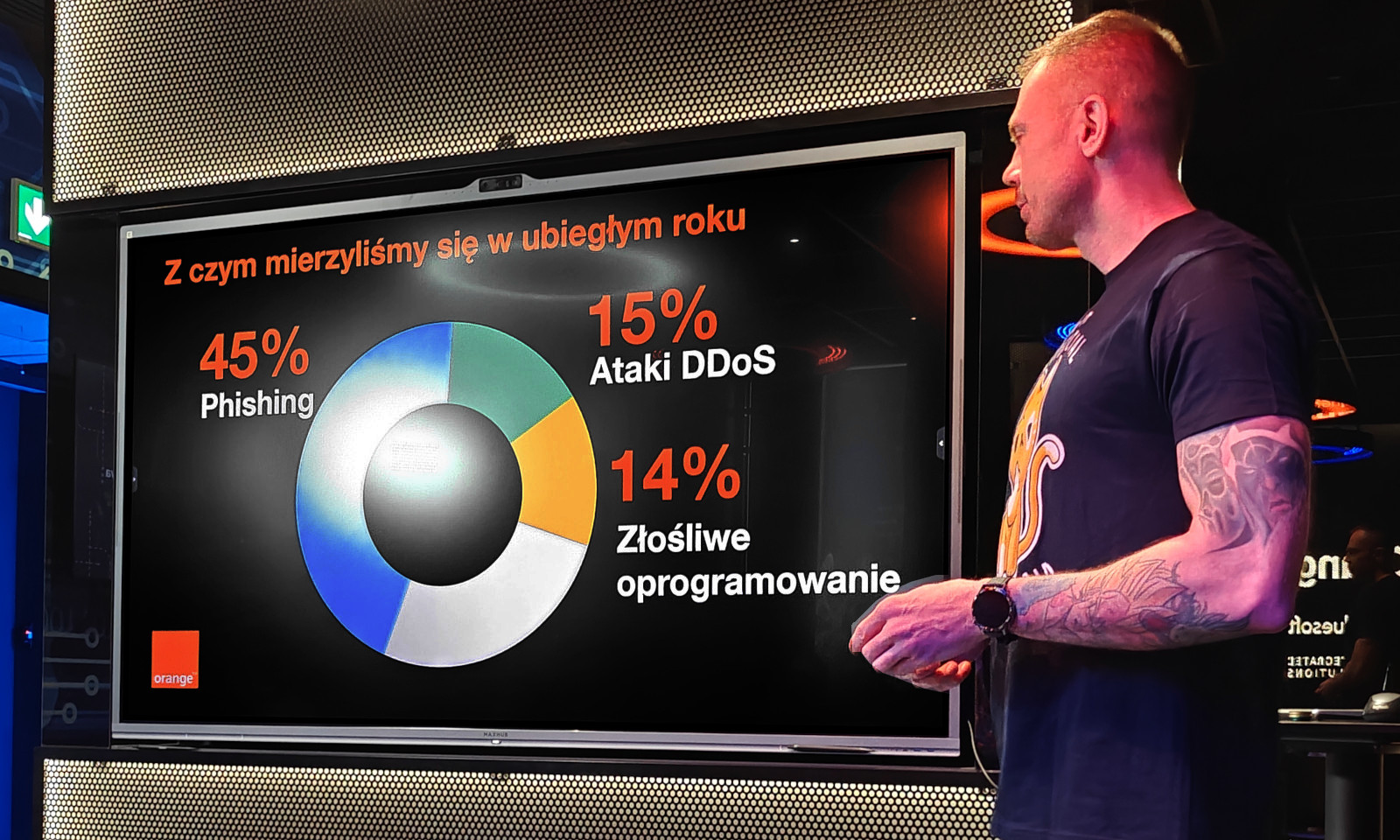

Wśród metod ataków na polskich internautów po raz kolejny numerem jeden był phishing (45%), na kolejnych miejscach utrzymują się ataki DDoS (15%) oraz złośliwe oprogramowanie (blisko 14%).

Wśród metod phishingowych w 2024 dominowały fałszywe inwestycje – stanowiły aż 60% wszystkich oszustw, dwukrotnie więcej niż rok wcześniej. Linki do fałszywych stron rozpowszechniane były głównie za pomocą reklam w mediach społecznościowych. Drugie najpowszechniejsze oszustwo (około 30%) to fałszywe płatności, w tym popularne oszustwo na kupującego.

W całym ubiegłym roku CyberTarcza zablokowała 305 tysięcy domen phishingowych, podczas gdy rok wcześniej było ich 360 tys. Jak wyjaśniają eksperci z CERT Orange Polska, nie oznacza to jednak mniejszej aktywności przestępców. Jest to efekt masowego wykorzystania blokad typu „wildcard” w 2024 roku. To blokady wszystkich subdomen w obrębie jednej domeny podstawowej.

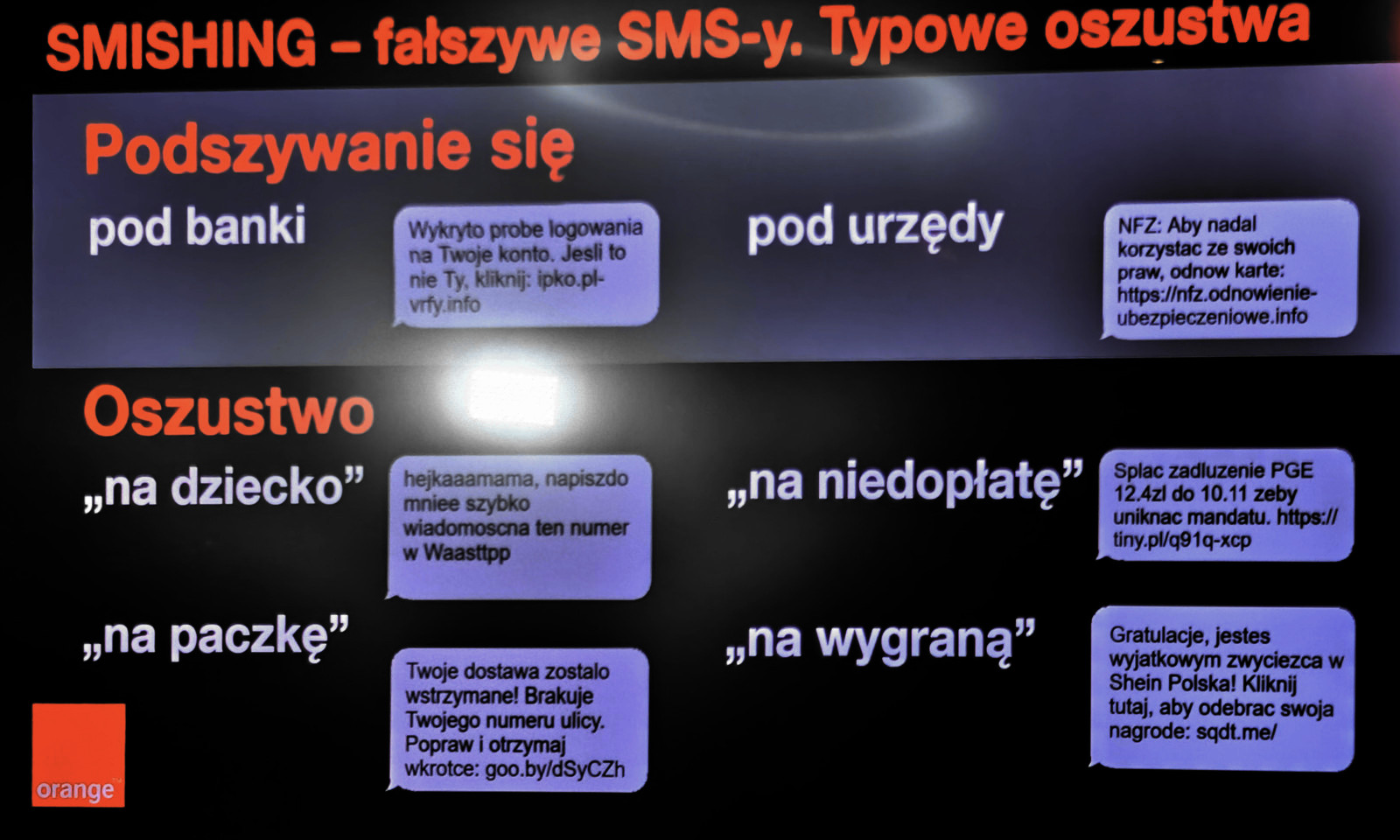

W przypadku smishingu, czyli phishingu realizowanego poprzez SMS-y, większość złośliwych wiadomości dotyczyła dostaw paczek, podszycia pod bank, oszustw na członka rodziny (na dziecko), na kupującego w portalach ogłoszeniowych oraz giełd kryptowalut czy fałszywych nagród i konkursów.

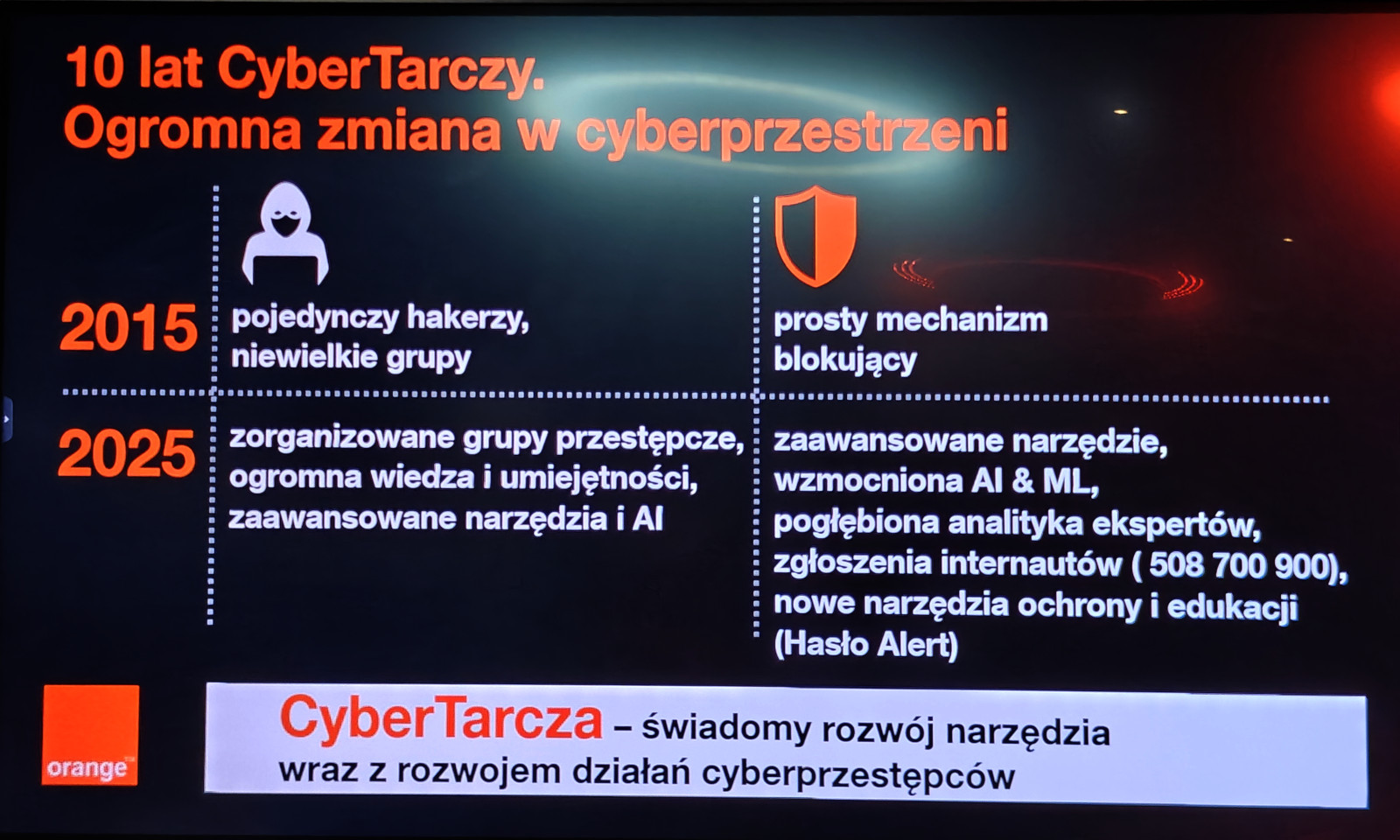

Jak zauważają eksperci CERT Orange Polska, charakter cyberataków się zmienia. Ataki są coraz bardziej zestandaryzowane – około 90% powstaje na bazie jednego szablonu, domeny są produkowane automatycznie, na masową skalę. Następnie jednak indywidualnie wybierane są ofiary – dokładnie rozpoznawane przez przestępców pod kątem potencjału finansowego i prawdopodobieństwa podatności na oszustwo.

Wzrosła częstotliwość ataków DDoS

Częstość występowania ataków DDoS od końca roku 2023 znacznie wzrosła. Najwięcej alertów zarejestrowano na przełomie września i października (nawet ponad 10 tys. na dobę). W tym czasie obserwowano zwiększoną liczbę ataków typu carpet bombing, czyli takich, w których celem są całe podsieci, a nie pojedyncze konkretne adresy IP.

Średnia wielkość natężenia ataku DDoS zaobserwowana w sieci Orange Polska sięgnęła ponad 7,2 Gb/s (nieco ponad 3,2 Gb/s w roku 2023). Z kolei największa odnotowana wartość natężenia ruchu w szczycie ataku to ok. 586 Gb/s (przy niemal 543 Gb/s w 2023).

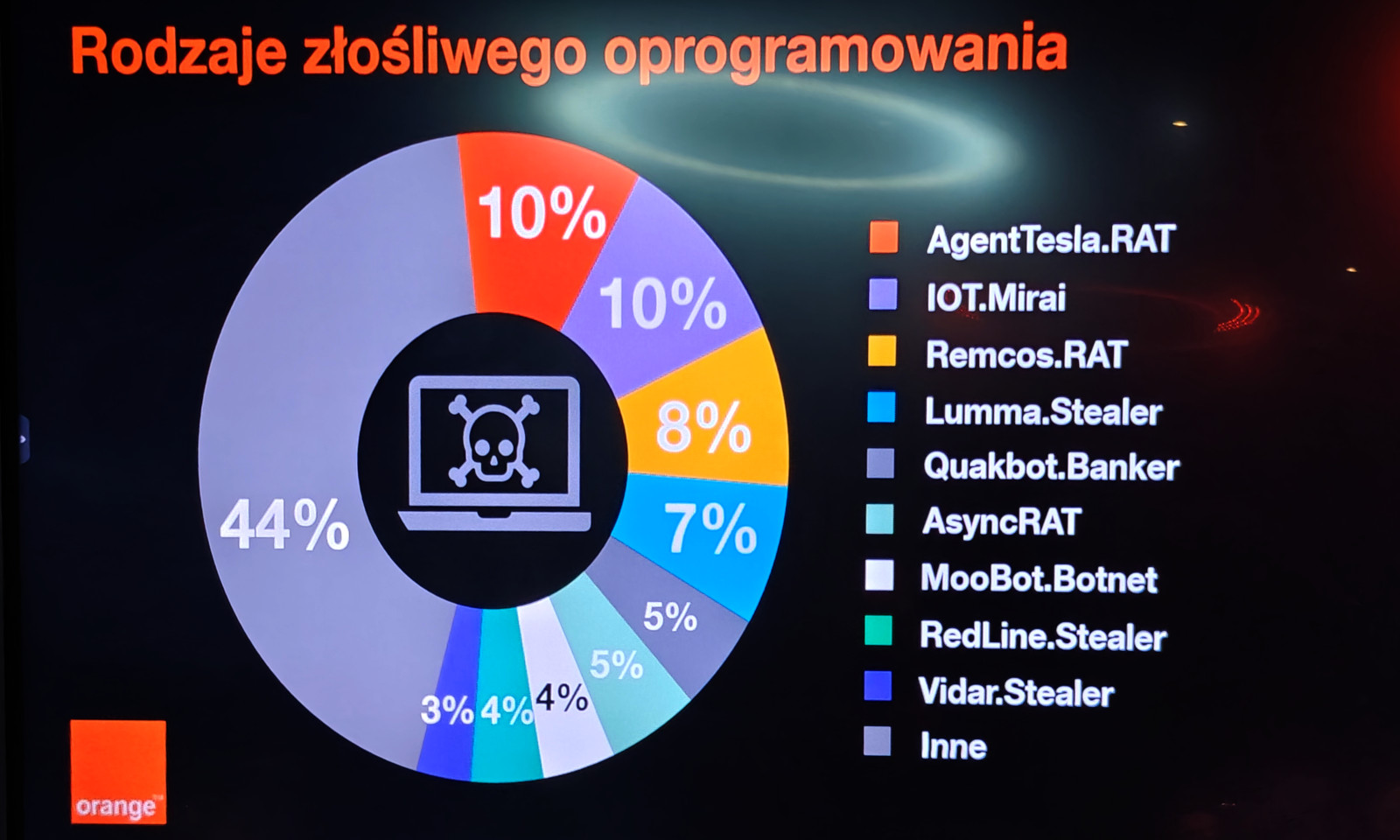

Podatności i złośliwe oprogramowanie

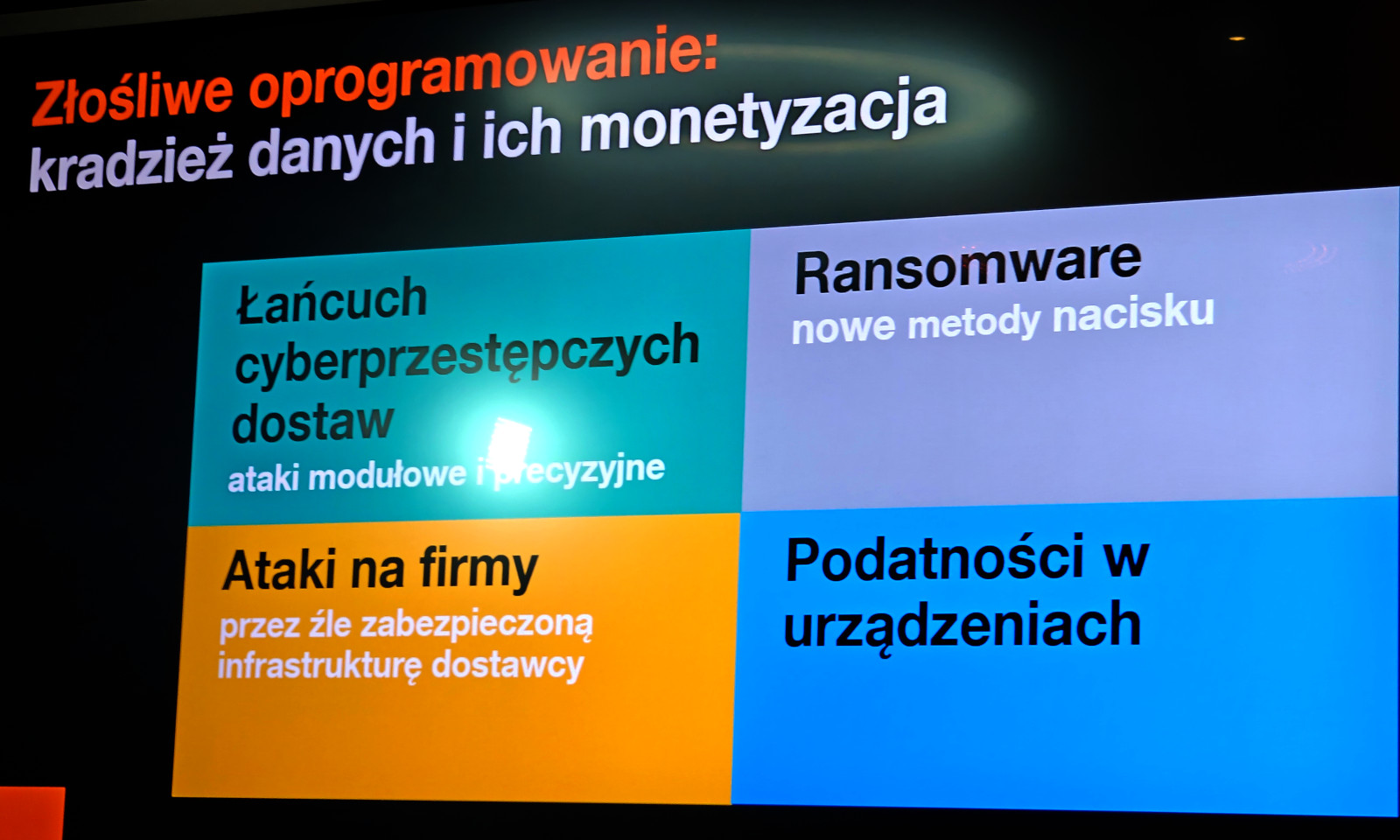

Cyberprzestępcy skupiają się na kradzieży danych i ich monetyzowaniu. Eksperci dostrzegają prężnie rozwijający się ekosystem, w którym grupy cyberprzestępcze działają w wyspecjalizowanych segmentach łańcucha ataku. Niektóre grupy koncentrują się wyłącznie na początkowej fazie ataku, inne specjalizują się w wykradaniu danych, ich analizie i wykorzystaniu do dalszych operacji.

Wcześniej głównym celem ataków ransomware było szyfrowanie danych ofiary i blokowanie dostępu do kluczowych systemów. Obecnie widać bardziej złożone mechanizmy wymuszeń, takie jak metody podwójnego lub nawet potrójnego nacisku (Double czy Triple Extortion) polegające na szyfrowaniu, ujawnianiu skradzionych danych i wymuszania okupu. W ostatnim czasie pojawił się także trend wtórnego szantażu (Re-Extortion), w którym dane pochodzące z wcześniejszych wycieków są wykorzystywane do nowych wymuszeń.

Cyberprzestępcy wykorzystują AI

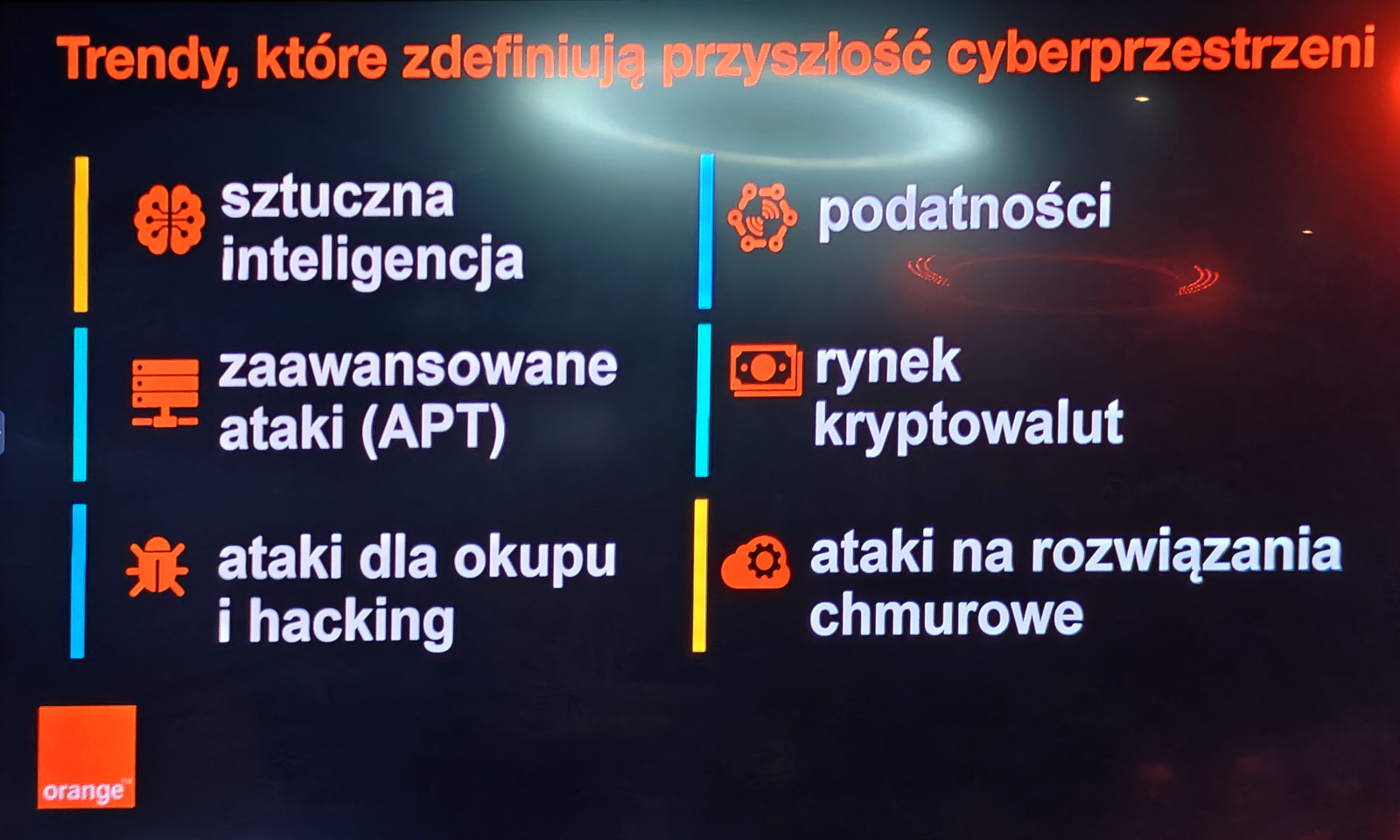

Eksperci CERT Orange Polska przewidują, iż wykorzystanie sztucznej inteligencji przez cyberprzestępców prawdopodobnie stanie się bardziej zaawansowane i powszechne, zagrażając różnym obszarom bezpieczeństwa. Cyberprzestępcy wykorzystają AI do dezinformacji i bardziej efektywnego manipulowania opinią publiczną.

Podatności będą opierać się głównie na „wstrzyknięciach” (direct/indirect prompt injection) doprowadzających do wycieków danych. Z kolei opracowywane długoterminowe strategie będą polegały na głębokiej infiltracji firm z sektorów strategicznych przez zaawansowane grupy, których głównym celem jest cyberszpiegostwo. Jednym z głównych celów ataków będą również rozwiązania chmurowe. Trend wykorzystania dostępów partnerskich doskonale wpisuje się w rosnącą falę ataków na łańcuchy dostaw.

Rynek kryptowalut staje się obecnie podstawowy dla grup hakerskich, zarówno na poziomie detalicznym, jak i tym bardzo mocno zorganizowanym. Eksperci podkreślają, że ataki malware (w modelu Malware-as-a-Service) mają na celu również wszelkiego rodzaju nośniki/portfele kryptowalut. Dzięki temu przestępcy mogą łatwiej transferować skradzione środki oraz anonimizować transakcje, co utrudnia ich śledzenie. Zauważają także trend, w którym cyberprzestępcy dokonują dobrze przygotowanych kradzieży o dużej wartości, okradając giełdy lub instytucje finansowe.

- Raport CERT Orange Polska za rok 2024 jest dostępny tu.