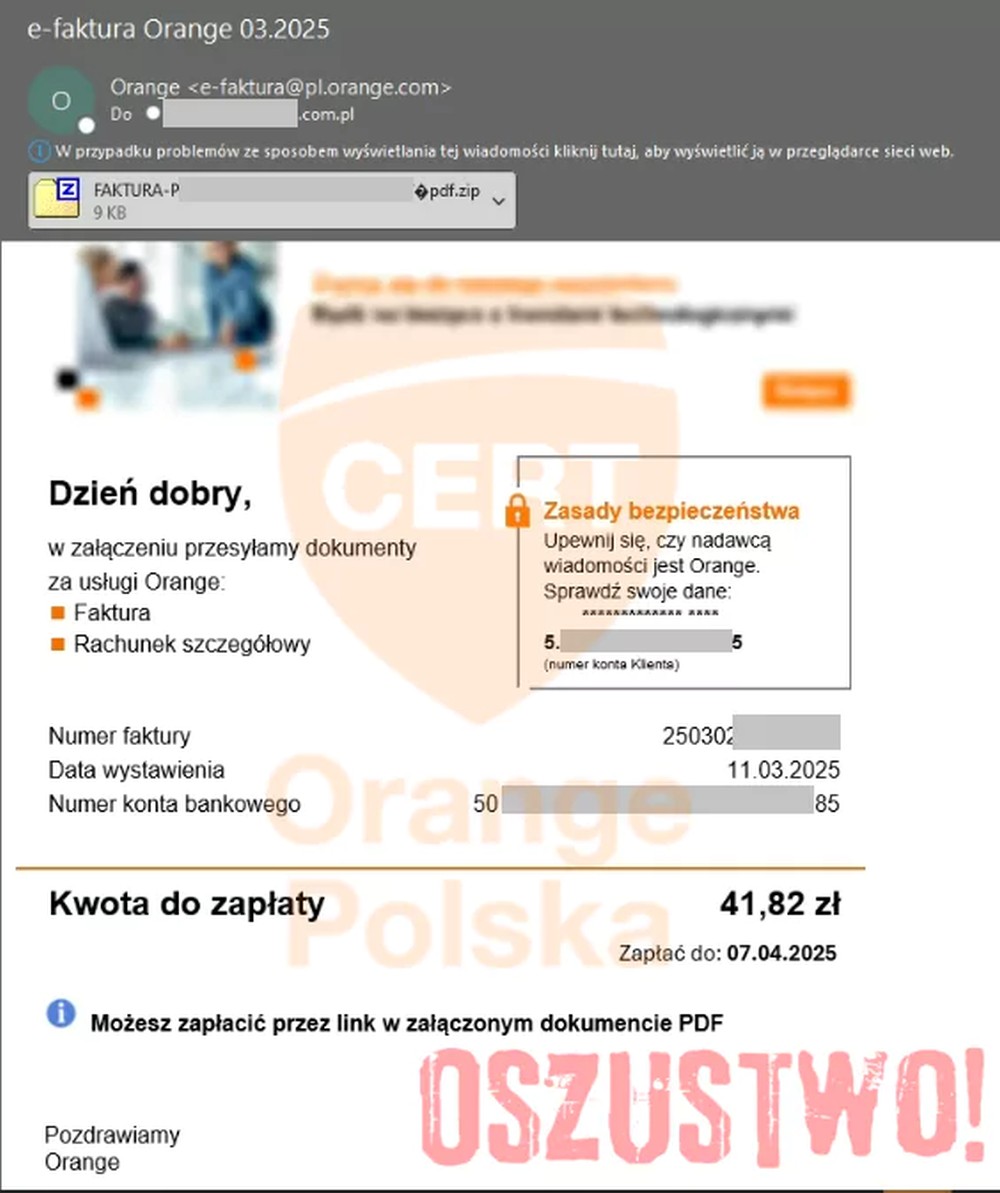

Uwaga na fałszywe faktury Orange. Kryją groźnego Remcos RAT-a

CERT Orange Polska informuje o nowej kampanii cyberprzestępczej, w której oszuści podszywają się pod Orange, rozsyłając złośliwe oprogramowanie Remcos RAT. Atak ten jest szczególnie niebezpieczny, ponieważ wykorzystuje rzeczywistą fakturę jednego z klientów, zwiększając wiarygodność oszustwa.

Jak działa atak?

Cyberprzestępcy wysyłają wiadomości e-mail, które do złudzenia przypominają prawdziwe faktury Orange Polska. Dane na dokumentach są autentyczne, co może uśpić czujność odbiorców. Wiadomości pochodzą z domeny pl.orange.com, co sprawia, że wyglądają na oficjalne, mimo iż w rzeczywistości są fałszywe.

Choć domena Orange jest zabezpieczona mechanizmami DMARC, SPF i DKIM, skuteczność tych zabezpieczeń zależy także od serwera odbiorcy. Jeśli nie obsługuje on tych mechanizmów, fałszywa wiadomość może przedostać się do skrzynki ofiary.

Złośliwy załącznik – jak infekuje system?

W treści e-maila znajduje się załącznik o nazwie FAKTURA-P-4526485-2742747722-00043067.pdf.zip. Wewnątrz archiwum ZIP znajduje się plik VBS, który po uruchomieniu aktywuje PowerShell, pobierając ładunek z Google Drive. Następnie kod zostaje wstrzyknięty do legalnego procesu systemowego WerFault.exe, co pozwala złośliwemu oprogramowaniu działać w tle bez wzbudzania podejrzeń.

Czym jest Remcos RAT?

Remcos RAT (Remote Access Trojan) to jedno z najczęściej wykorzystywanych w Polsce złośliwych narzędzi do przejmowania kontroli nad zainfekowanym urządzeniem. Umożliwia cyberprzestępcom:

- śledzenie aktywności użytkownika,

- przechwytywanie wprowadzanych danych,

- zdalne wykonywanie komend,

- kradzież poufnych informacji.

Jak się chronić?

- Nie otwieraj podejrzanych załączników – jeśli otrzymasz e-mail z fakturą Orange, sprawdź jej autentyczność w aplikacji Mój Orange.

- Sprawdzaj adres nadawcy – nawet jeśli wygląda wiarygodnie, weryfikuj wszelkie podejrzane wiadomości.

- Aktualizuj oprogramowanie antywirusowe – skuteczna ochrona przed malwarem zmniejsza ryzyko infekcji.

- Nie uruchamiaj podejrzanych skryptów – pliki VBS czy PowerShell mogą zawierać złośliwy kod.

- Korzystaj z zabezpieczonych serwerów pocztowych – upewnij się, że obsługują mechanizmy DMARC, SPF i DKIM.

Kampanie phishingowe podszywające się pod faktury Orange Polska to powtarzający się schemat ataku, który wciąż zbiera swoje żniwo. Tym razem cyberprzestępcy wykorzystali rzeczywiste dane, by uwiarygodnić oszustwo. Zachowanie ostrożności i stosowanie podstawowych zasad cyberbezpieczeństwa może uchronić przed poważnymi konsekwencjami, takimi jak utrata danych czy przejęcie kontroli nad komputerem przez złośliwe oprogramowanie.